Exploit RCE 0day/0click su iOS in vendita. Scopriamo il mercato delle armi cibernetiche per lo spionaggio

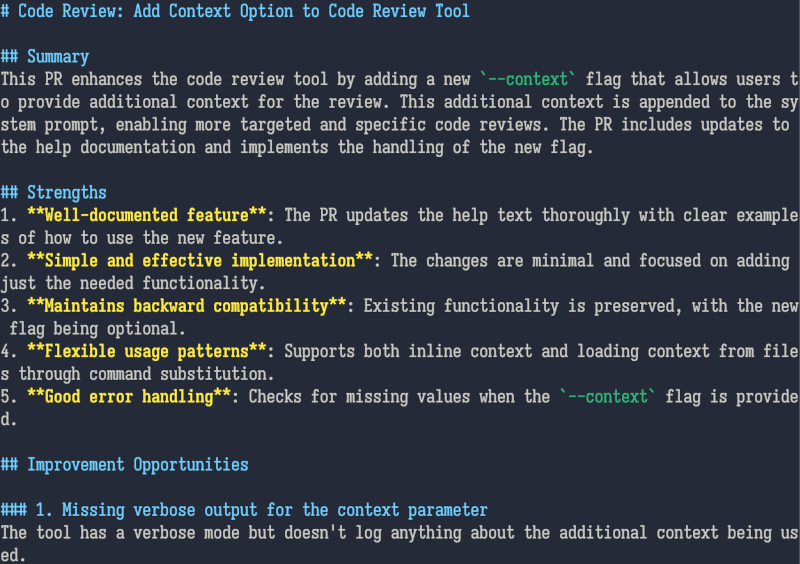

Un annuncio apparso su un forum online, datato 26 luglio 2025, ha catturato la nostra attenzione: un utente di nome “Bucad” pubblicizza la vendita di un “iOS RCE Exploit 0day | ZeroClick/1Click”. L’exploit, apparentemente in grado di compromettere completamente un dispositivo iOS 18.5, inclusa l’acquisizione di privilegi di root, senza visibili crash o interazioni utente significative, e con capacità di persistenza, rappresenta una potenziale minaccia di proporzioni significative.

Sebbene la veridicità di tali affermazioni sia sempre da dimostrare in contesti come questi, l’annuncio solleva questioni cruciali sul funzionamento e le implicazioni del mercato degli exploit 0-day e degli spyware che vogliamo nuovamente riportare all’attenzione.

Cos’è un Exploit RCE 0-day?

Un Exploit RCE (Remote Code Execution) 0-day è una vulnerabilità software critica che permette a un attaccante di eseguire codice arbitrario su un sistema remoto (RCE) senza che il fornitore del software (in questo caso, Apple) ne sia a conoscenza o abbia avuto il tempo di rilasciare una patch (0-day).

Le caratteristiche chiave di un RCE 0-day, come quelle descritte nell’annuncio, lo rendono estremamente pericoloso:

- ZeroClick / 1Click: Indica che l’attacco richiede nessuna o minima interazione da parte dell’utente. Un attacco “ZeroClick” può compromettere un dispositivo semplicemente inviando un messaggio o una chiamata non risposta, rendendolo quasi impossibile da rilevare per la vittima. Un “1Click” richiede una singola azione, come l’apertura di un link.

- Compromissione completa del dispositivo con root: Significa che l’attaccante ottiene il massimo livello di controllo sul sistema, potendo accedere a tutti i dati, installare software, modificare impostazioni e monitorare l’attività dell’utente.

- Stealth (Nessun utente, nessun crash): L’exploit opera in modo invisibile, senza generare messaggi di errore o comportamenti anomali che possano allertare l’utente.

- Estensibilità e Persistenza: Capacità di mantenere l’accesso al dispositivo anche dopo riavvii, facilitando lo spionaggio a lungo termine.

Nel caso specifico, un exploit di questo livello su un sistema operativo come iOS, sarebbe estremamente prezioso. Se le affermazioni fossero vere, un bug simile, che colpisce l’ultima versione di iOS (18.5) e supporta futuri aggiornamenti, potrebbe valere milioni di euro sul mercato nero, riflettendo la sua rarità e l’enorme potenziale di sfruttamento.

A Cosa Serve un Exploit di Questo Calibro?

Un exploit RCE 0-day, specialmente per piattaforme così diffuse come iOS, può essere utilizzato per svariati scopi, la maggior parte dei quali illeciti o eticamente discutibili:

- Spionaggio governativo: Stati e agenzie di intelligence lo utilizzano per monitorare dissidenti, giornalisti, attivisti, funzionari governativi stranieri o bersagli di alto valore.

- Cibercriminalità: Gruppi criminali potrebbero usarlo per rubare dati sensibili, credenziali bancarie, installare ransomware o condurre frodi su larga scala.

- Spionaggio industriale: Aziende o stati possono impiegarli per sottrarre segreti commerciali o informazioni strategiche a competitor.

- Sabotaggio: In scenari estremi, un controllo completo del dispositivo potrebbe permettere anche azioni di sabotaggio o disinformazione.

Il Mercato dei Broker 0-day

Esiste un mercato, in gran parte sotterraneo e altamente specializzato, dove gli exploit 0-day vengono acquistati e rivenduti anche in aste private. I principali attori includono:

- Ricercatori di Sicurezza Indipendenti: Alcuni esperti di cybersecurity, dopo aver scoperto una vulnerabilità, decidono di venderla al miglior offerente anziché divulgarla al vendor (processo noto come “disclosure responsabile”).

- Broker di Vulnerabilità (Vulnerability Brokers): Sono intermediari che fungono da “mercato” per gli 0-day. Aziende come Zerodium, Exodus Intelligence o Crowdfense sono tra le più note. Offrono ingenti somme di denaro per exploit verificati, in particolare quelli che colpiscono sistemi operativi e applicazioni molto diffusi, come iOS, Android, o browser web. Le somme possono raggiungere cifre esorbitanti, fino a diversi milioni di dollari per exploit “full chain” (che combinano più vulnerabilità per ottenere un controllo totale senza interazione dell’utente).

- Governi e Agenzie di Intelligence: Sono tra i principali acquirenti, disposti a pagare cifre astronomiche per acquisire capacità offensive uniche.

- Venditori di Spyware: Aziende che sviluppano e vendono software di spionaggio avanzato, le quali utilizzano questi preziosi 0day per infettare gli smartphone delle vittime e ottenere la completa compromissione e quindi la sorveglianza.

Il Mercato degli Spyware e le Sue Polemiche (Pegasus, Paragon, ecc.)

Il mercato degli 0-day è strettamente legato all’industria degli spyware commerciali, che utilizza spesso questi exploit per operare. Aziende come NSO Group (con il suo celebre spyware Pegasus), Candiru, Paragon, Gamma Group (con FinFisher) e altre, sviluppano software di sorveglianza sofisticati che possono intercettare chiamate, leggere messaggi, accedere a microfono e fotocamera, tracciare la posizione e rubare dati da un dispositivo bersaglio.

Questi spyware vengono venduti a governi e forze dell’ordine con la giustificazione di combattere terrorismo, criminalità organizzata e pedofilia. Tuttavia, il loro utilizzo è diventato oggetto di accesi dibattiti e aspre polemiche per diversi motivi:

- Abusi dei Diritti Umani: Numerose indagini giornalistiche (come il “Pegasus Project”) e rapporti di organizzazioni per i diritti umani hanno documentato l’uso di questi spyware per spiare giornalisti, avvocati, attivisti per i diritti umani, oppositori politici e anche capi di stato. Questo solleva gravi preoccupazioni sulla violazione della privacy, della libertà di espressione e del diritto a un processo equo.

- Mancanza di Trasparenza e Responsabilità: Le aziende produttrici di spyware operano spesso con poca trasparenza, sostenendo di vendere solo a governi “legittimi” e di avere “kill switch” per impedire abusi. Tuttavia, i casi di abuso continuano a emergere, e i meccanismi di controllo e responsabilità sembrano insufficienti.

- Rischio di Diffusione: Una volta che uno spyware, alimentato da un 0-day, viene utilizzato, l’exploit sottostante può essere scoperto e potenzialmente riutilizzato da altri attori malevoli, come accaduto con EternalBlue della NSA, che fu poi utilizzato per WannaCry e NotPetya.

- Impatto sulla Fiducia Digitale: L’esistenza di strumenti così potenti e il loro uso improprio minano la fiducia nelle tecnologie digitali e nella sicurezza delle comunicazioni online.

Conclusione

La comunità internazionale è divisa su come gestire questo mercato. Alcuni sostengono la necessità di un divieto totale sulla vendita di spyware a entità non statali e di una regolamentazione più stringente a livello globale. Altri evidenziano la necessità di tali strumenti per la sicurezza nazionale e la lotta contro minacce reali, pur riconoscendo il problema degli abusi.

In conclusione, l’annuncio di un exploit 0-day per iOS, sebbene la sua autenticità sia da verificare, ci ricorda la continua minaccia rappresentata dalle vulnerabilità software e l’esistenza di un mercato sotterraneo altamente sofisticato. Questo ecosistema, alimentato da broker e aziende di spyware, pone sfide etiche e di sicurezza globali che richiedono un’attenzione e una regolamentazione sempre maggiori per proteggere i diritti e la privacy degli individui nell’era digitale.

L'articolo Exploit RCE 0day/0click su iOS in vendita. Scopriamo il mercato delle armi cibernetiche per lo spionaggio proviene da il blog della sicurezza informatica.