LastPass, 1Password e Keeper sotto tiro! Rilevati diffusi bug 0day e milioni di utenti a rischio

Un esperto di sicurezza informatica ha individuato falle zero-day che coinvolgono undici noti gestori di password, mettendo a rischio potenzialmente decine di milioni di utenti per il furto di credenziali con un semplice clic malevolo.

Un’innovativa strategia di attacco, conosciuta come \”DOM-based Extension Clickjacking\”, segna un avanzamento sostanziale rispetto ai metodi tradizionali di clickjacking online.

La ricerca, condotta dall’esperto di sicurezza Marek Tóth, rivela che gli aggressori possono sfruttare queste vulnerabilità per rubare dati di carte di credito, informazioni personali, credenziali di accesso e persino codici di autenticazione a due fattori da utenti ignari.

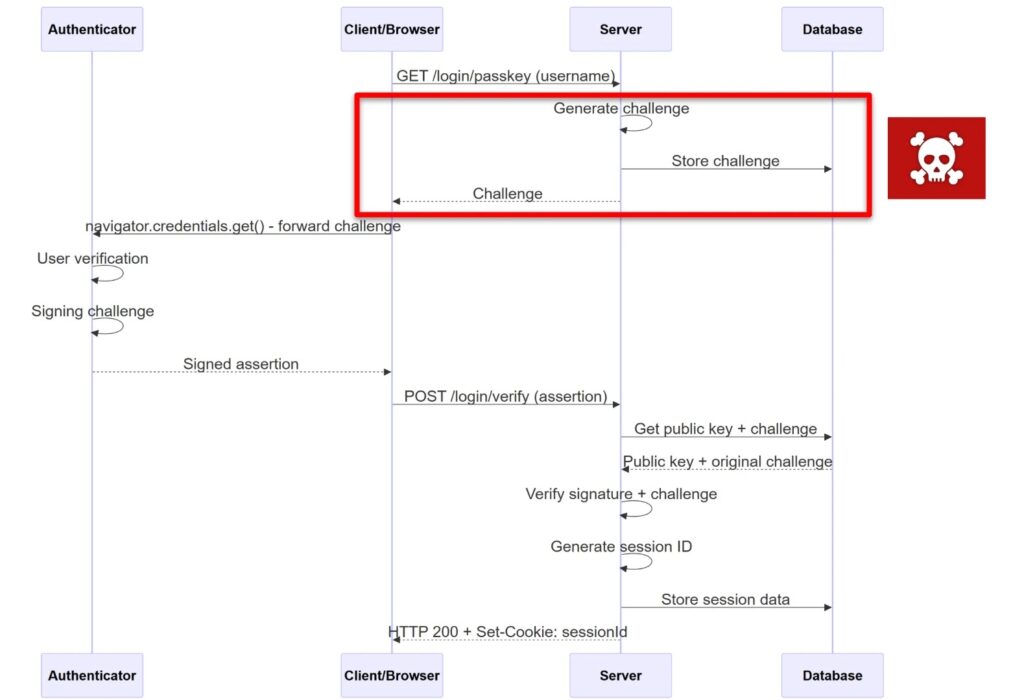

Catena di attacco di estensione basata su DOM

Diversamente dagli approcci tradizionali, che colpiscono le applicazioni web attraverso iframe non visibili, questa strategia altera gli elementi dell’interfaccia utente inseriti dalle estensioni del gestore di password nelle strutture DOM delle pagine web, facendoli diventare non visibili ma ancora cliccabili.

Quando gli utenti incontrano elementi apparentemente legittimi, come banner di consenso ai cookie o domande CAPTCHA su siti web compromessi, un singolo clic può attivare la compilazione automatica di moduli nascosti con i dati sensibili memorizzati.

L’attacco funziona creando script dannosi che nascondono gli elementi dell’interfaccia utente dell’estensione tramite manipolazione. JavaScript , in particolare tramite regolazioni dell’opacità e tecniche di sovrapposizione DOM. La ricerca approfondita di Tóth ha testato undici noti gestori di password, tra cui leader del settore come 1Password, Bitwarden, LastPass, Dashlane, Keeper e altri.

I risultati sono stati allarmanti: tutti i gestori di password testati erano inizialmente vulnerabili ad almeno una variante della tecnica Extension Clickjacking basata su DOM. Le vulnerabilità interessano circa 40 milioni di installazioni attive sulle piattaforme Chrome Web Store, Firefox Add-ons ed Edge Add-ons.

Sei gestori di password su nove testati erano vulnerabili all’estrazione dei dati delle carte di credito, mentre otto su dieci potevano essere sfruttati per esfiltrare informazioni personali memorizzate.

Forse la cosa più preoccupante è che dieci gestori di password su undici erano soggetti a furto di credenziali, compresi i codici TOTP (Time-based One-Time Password) utilizzati per l’autenticazione a due fattori.

L'articolo LastPass, 1Password e Keeper sotto tiro! Rilevati diffusi bug 0day e milioni di utenti a rischio proviene da il blog della sicurezza informatica.