LockBit 5.0 : segnali di una nuova e possibile “Rinascita”?

LockBit rappresenta una delle più longeve e strutturate ransomware gang degli ultimi anni, con un modello Ransomware-as-a-Service (RaaS)che ha segnato in maniera profonda l’ecosistema criminale.

A seguito dell’operazione internazionale Operation Cronos, condotta a febbraio 2024 e che ha portato al sequestro di numerose infrastrutture e alla compromissione dei pannelli di gestione affiliati, il gruppo sembrava destinato a un declino irreversibile. Tuttavia, nelle ultime settimane, nuove evidenze in rete onion stanno alimentando ipotesi di una resurrezione del brand LockBit, sotto la sigla LockBit 5.0.

Breve storia del gruppo

- 2019– Comparsa delle prime varianti di LockBit, caratterizzate da automatismi di propagazione rapida in ambienti Windows e tecniche avanzate di cifratura.

- 2020-2021– Consolidamento del modello RaaS e forte espansione nella scena del cybercrime; introduzione dei data leak site come strumento di doppia estorsione.

- 2022– LockBit diventa uno dei gruppi più attivi a livello globale, rilasciando le versioni LockBit 2.0 e 3.0, con implementazioni in linguaggi multipli e payload cross-platform.

- 2023– Ulteriore diversificazione con payload in Go e Linux, e campagne mirate verso supply chain e settori critici.

- 2024 (Operazione Cronos)– Coordinata da Europol e FBI, l’operazione porta al sequestro di oltre 30 server, domini onion e strumenti interni. Per la prima volta viene distribuito un decryptor pubblico su larga scala.

Evidenze recenti

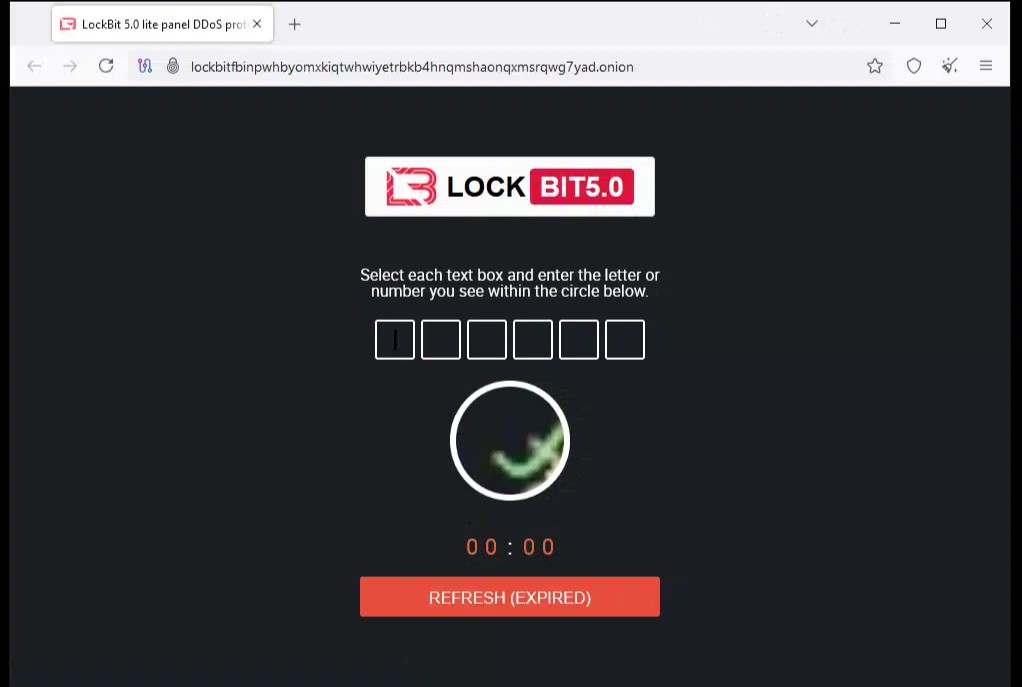

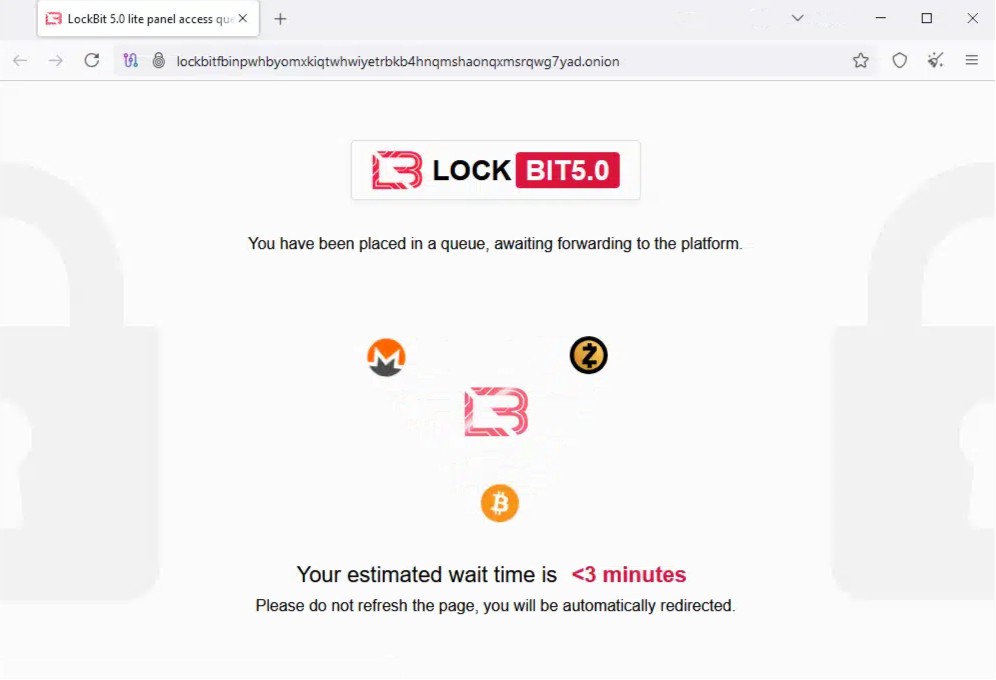

Analizzando il loro sito underground, viene mostrato un portale accessibile tramite rete onion con brand LockBit 5.0, che adotta lo stesso schema di queue panel già osservato in precedenti versioni del gruppo. L’interfaccia ripropone loghi riconducibili a Monero (XMR), Bitcoin (BTC) e Zcash (ZEC) come metodi di pagamento, indicando che il modello di estorsione rimarrebbe centrato su criptovalute ad alto grado di anonimato.

Il messaggio“You have been placed in a queue, awaiting forwarding to the platform”richiama i meccanismi classici dei pannelli di affiliazione LockBit, dove l’utente (o affiliato) viene instradato verso il backend operativo.

Analisi tecnica e possibili scenari

L’apparizione di LockBit 5.0 può essere interpretata secondo tre scenari principali:

- Tentativo di resurrezione reale: una parte del core team non colpita da Operation Cronos potrebbe aver ricostruito un’infrastruttura ridotta, puntando a reclutare nuovamente affiliati.

- Operazione di inganno (honeypot): non si esclude la possibilità che si tratti di un’esca creata da ricercatori o forze dell’ordine per monitorare traffico e identificare affiliati superstiti.

- Rebranding opportunistico: attori terzi, approfittando del “marchio” LockBit, potrebbero riutilizzarlo per ottenere visibilità e autorevolezza immediata nella scena underground.

Conclusioni

Sebbene al momento non vi siano prove concrete di nuove compromissioni riconducibili a LockBit 5.0, la presenza di un portale onion con brand ufficiale alimenta speculazioni su una possibile rinascita del gruppo. Sarà cruciale monitorare:

- eventuali nuove campagne di intrusione con TTP riconducibili al passato di LockBit,

- leak site attivi con pubblicazione di vittime,

- segnali di reclutamento nel dark web.

La vicenda dimostra ancora una volta la resilienza e la capacità di adattamento delle cyber-gang, che spesso riescono a rigenerarsi anche dopo operazioni di law enforcement di portata globale.

L'articolo LockBit 5.0 : segnali di una nuova e possibile “Rinascita”? proviene da il blog della sicurezza informatica.