Dentro il Dark Web. Threat Intelligencer At work

Il mondo digitale non ha confini visibili. Per ogni sito che consultiamo, per ogni applicazione che usiamo ogni giorno, esistono intere porzioni di rete nascoste, invisibili ai motori di ricerca e protette da alti livelli di anonimato e di cifratura. Tra queste, quella che affascina di più il pubblico dei non addetti ai lavori è quella che chiamiamo Dark Web. Un universo parallelo fatto di forum chiusi, marketplace sotterranei e archivi di dati rubati. Un luogo dove si muovono figure con nomi in codice, dove l’economia si regge sulle criptovalute e sulla fiducia fra criminali, e dove il Threat Intelligencer trova uno dei suoi campi di azione fra i più delicati.

Contrariamente all’immaginario collettivo, il Dark Web non è un unico “posto”. È composto da una moltitudine di servizi, spesso ospitati sulla rete Tor, che operano al di fuori del web tradizionale. Ci sono forum come Exploit, Breached (nella sua forma originale e nelle sue reincarnazioni) o XSS, che funzionano come hub di discussione tra cybercriminali, scambiando consigli su exploit, malware e tecniche di evasione. Ci sono marketplace come Genesis Market (oggi smantellato dall’FBI ma rinato sotto altre forme), specializzati nella vendita di “identità digitali” complete, raccolte tramite infostealer come RedLine o Raccoon.

A rendere questi ambienti particolarmente difficili da investigare è la combinazione di tre elementi: l’anonimato garantito dai network onion, l’uso estensivo di criptovalute, e le barriere d’ingresso sociali. Non basta conoscere l’indirizzo di un sito onion: in molti casi, l’accesso è vincolato a inviti, referenze, una prova delle proprie competenze tecniche (come il coding di un malware funzionante) o un pagamento di “entry fee” non rimborsabili. Alcuni forum prevedono un meccanismo di reputation scoring interno, che impedisce a chiunque di partecipare a discussioni avanzate senza aver prima dimostrato affidabilità criminale.

In queste community, la figura del mediatore (escrow) è cruciale. Agisce come una sorta di notaio informale, garantendo che il venditore non sparisca con il pagamento prima della consegna. L’uso dell’escrow è comune anche per servizi illeciti: campagne Phishing-as-a-Service, accessi a reti RDP compromesse, botnet noleggiate per attacchi DDoS, e perfino custom builds di ransomware pronti per essere usati da operatori affiliati.

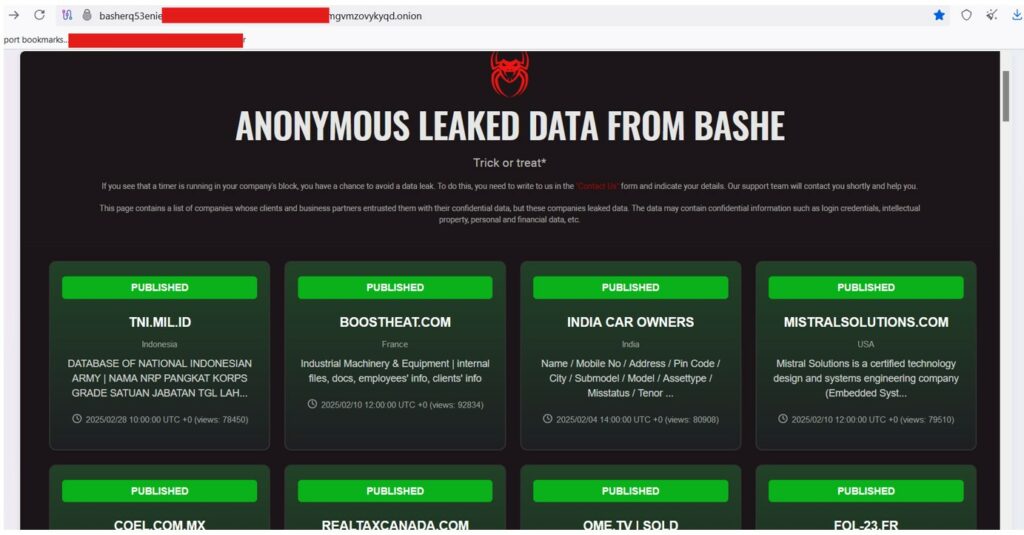

Uno degli strumenti più evidenti del crimine informatico moderno è il leak site, ovvero un sito pubblico (ma comunque ospitato nel Dark Web) dove gruppi ransomware pubblicano i dati sottratti alle vittime che si rifiutano di pagare un riscatto. L’elenco è lungo e in continua espansione: LockBit, ALPHV/BlackCat, Cl0p, RansomedVC, per citare i più attivi del 2024.

Ogni leak site è strutturato in modo simile: una homepage che elenca le vittime recenti con countdown alla pubblicazione completa, una sezione “sample” dove vengono mostrati i primi file come prova dell’avvenuta compromissione, e in alcuni casi un motore di ricerca interno per accedere ai dati già pubblicati. Questi contenuti, oltre a violare la privacy delle vittime e danneggiare la reputazione delle aziende, forniscono anche materia prima per ulteriori campagne criminali: spear phishing, furti d’identità, truffe a catena.

1 esempio di leak site

Monitorare questi ambienti è uno degli aspetti centrali della Threat Intelligence (TI) moderna. Le aziende che investono in un programma TI maturo sanno che un’attività reattiva – basata su antivirus e firewall – non è più sufficiente. Occorre essere proattivi: sapere chi sono gli attori ostili, come operano, quali strumenti stanno usando e quali obiettivi stanno prendendo di mira.

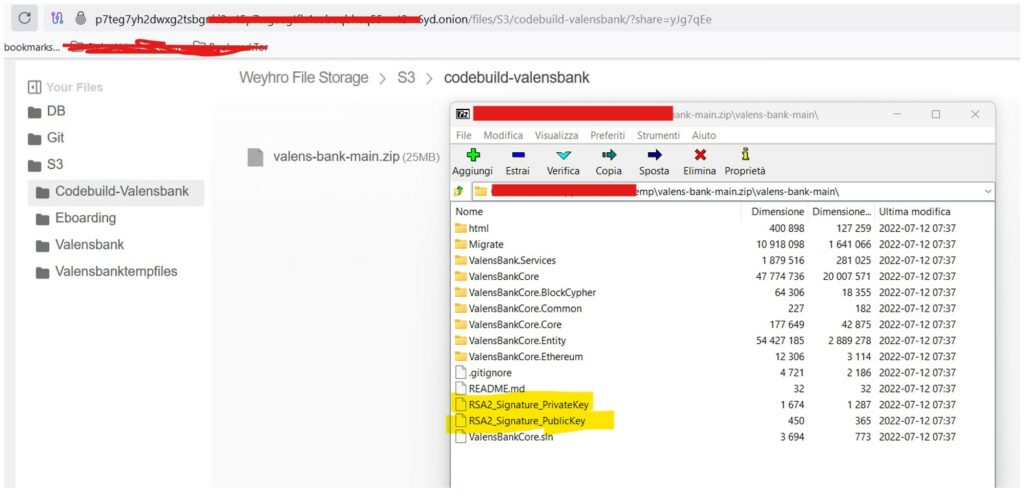

2 esempio di data leak di una banca. Notare la coppia di chiavi RSA

Un team di Threat Intelligencers non si limita a leggere quello che accade: colleziona, analizza e correla informazioni ottenute da fonti OSINT (open source), da feed commerciali, ma soprattutto da fonti chiuse del Dark Web. Questo lavoro è svolto con l’ausilio di strumenti specializzati ed utilizzando anche personas digitali: identità fittizie costruite per infiltrarsi nei forum senza destare sospetti.

Gli analisti cercano segnali deboli: una discussione che suggerisce l’interesse verso un certo settore industriale, un account che vende accessi VPN con il nome della propria azienda tra le vittime, un malware che sembra progettato per bypassare le protezioni di un sistema specifico. In questi casi, il tempo è essenziale. La possibilità di reagire prima della fase di attacco, la cosiddetta left of boom, può significare evitare un disastro.

Nel 2024, una multinazionale del settore sanitario ha rilevato l’offerta di accessi privilegiati alla propria rete interna su un forum underground. Grazie al monitoraggio attivo, il team TI ha scoperto che si trattava di credenziali compromesse di un fornitore terzo. In 36 ore sono riusciti a revocare gli accessi, notificare il fornitore e rafforzare le difese. Quell’accesso era destinato a un attacco ransomware. È stato disinnescato prima ancora che il gruppo criminale potesse agire.

Un altro caso significativo riguarda l’uso di doxing: la pratica di pubblicare informazioni sensibili su dipendenti di alto livello per esercitare pressione. In un attacco del gruppo RansomedVC a una banca europea, sono state rese pubbliche le email interne tra il CEO e il consiglio d’amministrazione, nel tentativo di spingerli a pagare in fretta. Il team TI, monitorando i leak site e i canali Telegram affiliati al gruppo, ha potuto anticipare la pubblicazione completa e preparare una strategia di comunicazione e risposta.

Il Dark Web non è solo un mondo oscuro da cui difendersi, ma una finestra sulla minaccia futura. Un osservatorio privilegiato che permette di capire in anticipo cosa bolle in pentola. Nuove vulnerabilità (come la CVE-2024-21413, sfruttata appena pubblicata per compromettere Microsoft Outlook), tool automatizzati per attacchi massivi, servizi di phishing con modelli generati dall’AI in tempo reale. Tutto questo nasce e si evolve in quei forum. Ignorarli significa lasciare che l’avversario giochi sempre in anticipo.

Per questo sempre più aziende italiane stanno integrando la Threat Intelligence nei propri processi di sicurezza, trasformandola da attività specialistica a componente strategica della gestione del rischio. Non si tratta solo di danni tecnici: un attacco informatico può compromettere il brand, la fiducia dei clienti e la continuità operativa, rendendo essenziale includere queste attività nel Business as Usual. Il lato oscuro della rete è reale, affollato e in continua evoluzione. Con gli strumenti giusti, le competenze adeguate e un approccio metodico, il lavoro quotidiano e silente del Threat Intelligencer vi mette in grado non solo di difendervi, ma anche di guardare il nemico negli occhi prima che sia lui a bussare alla vostra porta.

L'articolo Dentro il Dark Web. Threat Intelligencer At work proviene da il blog della sicurezza informatica.